Таксономия нарушений информационной безопасности вычислительной системы. Введение в ИТ безопасность

В статье анализируются угрозы нарушения информационной безопасности информационных систем и существующие модели и методы противодействия компьютерным атакам. В статье так же рассматриваются проблемы обеспечения информационной безопасности.

Ключевые слова: информационная система, информационная безопасность, модели, методы, информационные угрозы

На сегодняшний день проблемам информационной безопасности (ИБ) как в масштабах государства, так и в

масштабах отдельного предприятия уделяется достаточное внимание, несмотря на это, количество потенциальных угроз не становится меньше.

Разнообразие угроз нарушения ИБ столь велико, что предусмотреть каждую достаточно трудно, но при этом задача выполнима.

С целью обеспечения заданного уровня защиты информации, необходимо, во-первых, выявить основные

угрозы нарушения ИБ для конкретного объекта информатизации, во-вторых спроектировать адекватную модель противодействия им и в дальнейшем еѐ реализовывать.

Под информационной угрозой обычно понимают потенциально существующую опасность преднамеренного или непреднамеренного (случайного) нарушения порядка хранения и обработки информации.

Процессы сбора, хранения, обработки и распространения информации, происходящие в информационной системе (ИС) обуславливают появление информационных угроз.

Угрозы ИБ можно классифицировать по нескольким основным критериям :

По природе возникновения (естественные, искусственные);

По аспекту ИБ (доступность, конфиденциальность, целостность);

По степени воздействия на ИС (пассивные, активные);

По компонентам ИС, на которые направлены угрозы (инфраструктура, каналы связи, аппаратное обеспечение, программное обеспечение);

По расположению источника угроз (внутренний, внешний);

По способу осуществления (случайные, преднамеренные).

На современном этапе развития средств защиты информации известны возможные угрозы ИБ предприятия независимо от формы собственности. К ним прежде всего относятся:

– преднамеренные действия сотрудников;

– случайные действия сотрудников;

– атаки хакеров с целью получения конфиденциальной информации или причинения вреда деятельности предприятия.

По мнению экспертов в области информационной безопасности более 90 % от всех преступлений в сфере информационных технологий совершают сотрудники организаций (внутренние пользователи).

На практике более часто информационные угрозы классифицируют исходя из их воздействия на основные свойства информации. Рассматривая данную проблему, в качестве основных свойств информации можно выделить :

· Целостность информации – свойство информации сохранять актуальность и непротиворечивость в процессе ее сбора, накопления, хранения, поиска и распространения; устойчивость информации к разрушению и несанкционированному изменению.

· Доступность информации – способность сохранять свою ценность в зависимости от оперативности ее использования и возможность быть предоставленной авторизированному пользователю в определенный период времени.

· Конфиденциальность информации – это свойство информации быть известной только допущенным и прошедшим проверку (авторизацию) субъектам предприятия (руководству, ответственным сотрудникам, пользователям информационной сети предприятия и т.п.) и терять свою ценность при раскрытии не авторизированному пользователю.

В дополнение вышеперечисленных свойств информации так же необходимо добавит значимость и уязвимость информации.

Значимость информации – это интегрированный показатель оценки качества информации, используемой в управлении конкретным видом деятельности, ее обобщающая характеристика, отражающая важность для принятия управленческих решений, практическую значимость для достижения конкретных результатов или реализации конкретных функций Уязвимость информации – возможность подвергнуться потенциальной утечке, физическому разрушению и несанкционированному использованию в рамках информационных процессов.

Из вышесказанного следует, что все более актуальной становится проблема обеспечения безопасности ИС. Очевидно, что ее решение должно осуществляться системно, на основе всестороннего исследования технологий обеспечения безопасности информационной сферы, моделей и методов противодействия компьютерным атакам.

На основе анализа литературы по системам обнаружения и анализа компьютерных атак, приведенные методы как правило не имеют достаточного математического описания. В основном они формализованы в виде способов и функций средств обнаружения компьютерных атак, используемых в инструментальных средствах средств предупреждения и обнаружения компьютерных атак . Проблемные вопросы противодействия компьютерным атакам в современной литературе самостоятельного отражения не нашли, поэтому анализ рассматриваемых методов осуществлен для известных методов обнаружения и анализа атак. Методы обнаружения и анализа несанкционированных воздействий на ресурс информационной системы можно разделить на:

− методы анализа сигнатур,

− методы обнаружения аномальных отклонений.

Методы анализа сигнатур предназначены для обнаружения известных атак и основаны на контроле программ и данных в ИС и эталонной сверке последовательности символов и событий в сети с базой данных сигнатур атак. Исходными данными для применения методов служат сведения из системных журналов общего и специального программного обеспечения, баз данных и ключевые слова сетевого трафика ИС. Достоинством данных методов является незначительные требования к вычислительным ресурсам ИС, сохранение высокой оперативности выполнения технологического цикла управления (ТЦУ) в ИС и достоверности обнаружения и анализа атак. Недостатком методов анализа сигнатур является невозможность обнаружения новых (модифицированных) атак без строгой формализации ключевых слов сетевого трафика и обновления базы данных сигнатур атак.

Методы обнаружения аномальных отклонений предназначены для обнаружения неизвестных атак. Принцип их действия состоит в том, что выявляется аномальное поведение ИС отличное от типичного и на основании этого факта принимается решение о возможном наличии атаки. Обнаружение аномальных отклонений в сети осуществляется по признакам компьютерных атак, таким как редкие типы стеков протоколов (интерфейсов) для запроса информации, длинные пакеты данных, пакеты с редкими распределениями символов, нестандартная форма запроса к массиву данных.

Для применения методов обнаружения аномальных отклонений и уменьшения числа ложных срабатываний необходимы четкие знания о регламентах обработки данных и требованиях к обеспечению безопасности информации (установленном порядке администрирования), обновлениях контролируемых программ, сведения о технологических шаблонах выполнения ТЦУ в ИС. Способы применения методов обнаружения аномальных отклонений различаются используемыми математическими моделями :

· Статистическими моделями:

− вероятностными моделями;

− моделями кластерного анализа.

· Моделями конечных автоматов.

· Марковскими моделями.

· Моделями на основе нейронных сетей.

· Моделями на основе генной инженерии.

В методе обнаружения аномальных отклонений, в котором используются статистические модели, выявление аномальной активности осуществляется посредством сравнения текущей активности сетевого трафика ИС с заданными требованиями к технологическому шаблону (профилю нормального поведения) выполнения ТЦУ ИС.

В качестве основного показателя в вероятностных моделях обнаружения компьютерных атак используется:

− вероятность появления новой формы пакета передачи данных отличной от эталонной;

− математическое ожидание и дисперсия случайных величин, характеризующих изменение IP-адресов источника и потребителя информации, номеров портов АРМ источников и потребителей информации.

Статистические методы дают хорошие результаты на малом подмножестве компьютерных атак из всего множества возможных атак. Недостаток статистических моделей обнаружения аномальных отклонений состоит в том, что они не позволяют оценить объем передаваемых данных и не способны обнаружить вторжения атак с искаженными данными. Узким местом методов является возможность переполнения буфера пороговых проверок «спамом» ложных сообщений.

Для эффективного использования статистических моделей в методе обнаружения аномальных отклонений необходимы строго заданные решающие правила и проверка ключевых слов (порогов срабатывания) на различных уровнях протоколов передачи данных. В противном случае доля ложных срабатываний, по некоторым оценкам, составляет около 40 % от общего числа обнаруженных атак.

В основе моделей кластерного анализа лежит построение профиля нормальных активностей (например, кластера нормального трафика) и оценка отклонений от этого профиля посредством выбранных критериев, признаков (классификатора главных компонентов) компьютерных атак и вычислении расстояний между кластерами на множестве признаков атак. В моделях кластерного анализа используется двухэтапный алгоритм обнаружения компьютерных атак. На первом этапе осуществляется сбор информации для формирования множества данных кластеров аномального поведения ИС на низших уровнях протоколов передачи данных. На втором этапе выполняется сравнительный анализ полученных кластеров аномального поведения ИС с кластерами описания штатного поведения системы. Вероятность распознавания атак моделями кластерного анализа составляет в среднем 0,9 при обнаружении вторжений только по заголовкам пакетов передачи данных без семантического анализа информационной составляющей пакетов. Для получения достоверных данных с использованием моделей кластерного анализа необходим анализ порядка идентификации и аутентификации, регистрации абонентов, системных прерываний, доступа к вычислительным ресурсам в нескольких системных журналах ИС: аудита, регистрации, ресурсов, что приводит к задержке времени на принятие решений. Такая задержка часто делает невозможным применение моделей кластерного анализа в системах квазиреального масштаба времени.

Обнаружение атак с использованием модели конечных автоматов основано на моделировании конечными автоматами процессов информационного взаимодействия абонентов ИС по протоколам передачи данных. Конечный автомат описывается множествами входных данных, выходных данных и внутренних состояний. Атаки фиксируются по «аномальным» переходам ИС из состояния в состояние. Предполагается, что в ИС «штатные» переходы системы из состояния в состояние определены, а неизвестные состояния и переходы в эти состояния регистрируются как аномальные. Достоинством этой модели является упрощенный подбор классификационных признаков для ИС и рассмотрение малого числа переходов из состояния в состояние. Модель позволяет обнаруживать атаки в потоке обработки данных сетевыми протоколами в режиме близком к реальному масштабу времени. К недостаткам модели следует отнести необходимость разработки большого числа сложных экспертных правил для сравнительного анализа требуемых и аномальных состояний и переходов системы. Экспертные правила оценки состояний ИС взаимоувязаны с характеристиками сетевых протоколов передачи данных.

Методы обнаружения аномальных отклонений на основе марковских моделей основаны на формировании марковской цепи нормально функционирующей системы и функции распределения вероятностей перехода из одного состояния в другое. Эти сведения используются как обучающие данные. Обнаружение аномалий осуществляется посредством сравнения марковских цепей и соответствующих функций распределения вероятностей аномального и нормального функционирования ИС по значениям порога вероятностей наступления событий. На практике эта модель наиболее эффективна для обнаружения компьютерных атак, основанных на системных вызовах операционной системы, и требует дополнительных метрик условной энтропии для использования в системах квазиреального масштаба времени.

Методы обнаружения компьютерных атак на основе нейронных сетей применяют для предварительной классификации аномалий в ИС. Они базируются на идентификации нормального поведения системы по функции распределения получения пакетов данных (выполнения заданных команд оператора), обучении нейронной сети и сравнительного анализа событий по обучающей выборке.

Аномальное отклонение в ИС обнаруживается тогда, когда степень доверия нейросети своему решению лежит ниже заданного порога. Предполагается, что применению модели нейронных сетей для реализации механизмов защиты информации ИС от компьютерных атак предшествует обучение этих сетей заданным алгоритмам нормального функционирования. Недостатками методов обнаружения компьютерных атак с использованием нейронной сети являются сложный математический аппарат, который недостаточно эффективно работает в системах квазиреального масштаба времени, и сложность обучения сети для выявления неизвестных атак.

Модели обнаружения компьютерных атак на основе генной инженерии опираются на применение в сфере информационных технологий достижений генетики и моделей иммунной системы человека. Подход этой модели базируется на моделировании элементов иммунной системы человека в средствах обнаружения аномалий путем представления данных о технологических процессах в ИС цепочкой (вектором) признаков, и затем вычисления меры сходства между обучающей цепочкой признаков, характеризующих нормальное «поведение» ИС и тестовой цепочкой, характеризующей аномальное функционирование. Если согласование между данными обучающей и тестовой цепочек не найдено, то процесс интерпретируется как аномальный. Одна из основных трудностей применения этой модели состоит в выборе порога согласования данных, формирования необходимого объема данных обучающей и тестовой выборки и чувствительности к ложным срабатываниям.

Модель на основе генной инженерии (природной иммунной системы), применяется для обнаружения аномальных соединений по протоколу ТСР/IP по данным об IP-адресах: источника информации, потребителя информации и коммуникационных средств, с помощью которой соединяются абоненты в сети. Недостаток этих моделей заключается в том, что требуется сложная процедура настройки обучающей и тестовой выборок или данных о поведении индивидуума в ИС с привлечением высококвалифицированного оператора.

Таким образом, достоинством методов обнаружения аномальных отклонений является возможность анализа динамических процессов функционирования ИС и выявления в них новых типов компьютерных атак. Методы дают возможность априорного распознавания аномалий путем систематического сканирования уязвимых мест.

К недостаткам этих методов можно отнести необходимость увеличения нагрузки на трафик в сети, сложность реализации и более низкая достоверность обнаружения компьютерных атак в сравнении с сигнатурным анализом.

Ограничением методов обнаружения и анализа компьютерных атак является необходимость детальной информации о применении протоколов (стеков протоколов) передачи данных в ИС на всех уровнях эталонной модели взаимодействия открытых систем.

Сравнительный анализ существующих методов обнаружения компьютерных атак по анализу сигнатур и аномальных отклонений в ИС показал, что наиболее универсальным подходом к выявлению известных и неизвестных атак является метод обнаружения аномалий. Для повышения устойчивости функционирования ИС необходим комбинированный метод противодействия компьютерным атакам, который гибко использует элементы сигнатурного анализа, выявления аномалий и функционального анализа динамически выполняемых функций ИС.

Список литературы

1. Бетелин В.Б., Галатенко В.А. Основы информационной безопасности: курс лекций: учебное пособие Издание третье, 2006 г., 208 с.

2. Бурков В.Н., Грацианский Е.В., Дзюбко С.И., Щепкин А.В. Модели и механизмы управления безопасностью. Серия «Безопасность». - СИНТЕГ, 2001 г., 160 с.

3. ГОСТ Р ИСО/МЭК 27033-3 - 2014 Информационная технология Методы и средства обеспечения безопасности. Безопасность сетей. Часть 3 Эталонные сетевые сценарии. Угрозы, методы проектирования и вопросы управления.

4. Девянин П.Н. Модели безопасности компьютерных систем. Издательский центр «Академия», 2005 г., 144 с.

5. Климов С.М., Сычев М.П., Астрахов А.В. Противодействие компьютерным атакам. Методические основы. Электронное учебное издание. - М.:МГТУ имени Н.Э. Баумана, 2013 г., 108 с.

6. Шаньгин В.Ф. Защита информации в компьютерных системах и сетях. ДМК Пресс, 2012 г., 591 с.

7. http://sagmu.ru/nauka/images/stories/vestnik/full_text/2013_2/balanovskaya_7-17 - "Анализ угроз информационной безопасности деятельности промышленных предприятий", Балановская А.В., 2013 г.

Одной из особенностей обеспечения информационной безопасности в ИС является то, что абстрактным понятиям, таким как "субъект доступа ", "информация " и т.п., ставятся в соответствие физические представления в среде вычислительной техники:

Для представления понятия "субъект доступа "- активные программы и процессы ,

Для представления понятия “информация” - машинные носители информации в виде внешних устройств компьютерных систем (терминалов, печатающих устройств, различных накопителей, линий и каналов связи), томов, разделов и подразделов томов, файлов, записей, полей записей, оперативной памяти и т.д.

Информационная безопасность ИС -состояние рассматриваемой информацинной системы, при котором она:

- с одной стороны, способна противостоять дестабилизирующему воздействию внешних и внутренних информационных угроз,

- с другой - её наличие и функционирование не создает информационных угроз для элементов самой системы и внешней среды.

Безопасность ИС - это защищенность от случайного или преднамеренного вмешательства в нормальный процесс ее функционирования, а также попыток хищения, изменения или разрушения компонентов.

Угроза безопасности ИС - это возможные воздействия на ИС, которые прямо или косвенно могут нанести ущерб ее безопасности.

Ущерб безопасности - это нарушение состояния защищенности информации, содержащейся и обрабатывающейся в ИС. Ущерб безопасности подразумевает нарушение состояния защищенности содержащейся в ИС информации путем осуществления несанкционированного доступа (НСД) к объектам ИС.

Уязвимость ИС – это характеристика или свойство ИС, использование которой нарушителем может привести к реализации угрозы.

Атака на компьютерную систему - это действие, предпринимаемое злоумышленником, которое заключается в поиске и использовании той или иной уязвимости системы.

Несанкционированный доступ к информации – наиболее распространенный вид компьютерных нарушений. Он заключается в получении пользователем доступа к объекту, на которого нет разрешения в соответствии с принятой в организации политикой безопасности.

Противодействие угрозам безопасности является целью зашиты систем обработки информации.

Таким образом, атака - это реализация угрозы безопасности.

3. Анализ угроз информационной безопасности

Угрозу отождествляют обычно либо с характером (видом, способом) дестабилизирующего воздействия на информацию, либо с последствиями (результатами) такого воздействия. Однако такого рода термины могут иметь много трактовок. Возможен и иной подход к определению угрозы безопасности информации, базирующийся на понятии «угроза».

В соответствии со «Словарем русского языка» Ожегова , «угроза » - это намерение нанести физический, материальный или иной вред общественным или личным интересам, возможная опасность.

Под угрозой (вообще) обычно понимают потенциально возможное событие, действие (воздействие), процесс или явление, которое может привести к нанесению ущерба чьим-либо интересам.

Иначе говоря, понятие угроза жестко связано с юридической категорией «ущерб», которую Гражданский Кодекс определяет как «фактические расходы, понесенные субъектом в результате нарушения его прав (например, разглашения или использования нарушителем конфиденциальной информации), утраты или повреждения имущества , а также расходы , которые он должен будет произвести для восстановления нарушенного права и стоимости поврежденного или утраченного имущества » .

Под угрозой информационной безопасности ИС называют:

1) возможность реализации воздействия на информацию , обрабатываемую в ИС, приводящего: - к искажению, уничтожению, копированию, блокированию доступа к информации;

2) а также возможность воздействия на компоненты ИС , приводящего к: утрате, уничтожению или сбою функционирования носителя информации, средства взаимодействия с носителем или средства его управления.

В настоящее время рассматривается достаточно обширный перечень угроз информационной безопасности ИС, насчитывающий сотни пунктов. Наиболее характерные и часто реализуемые угрозы информационной безопасности ИС:

Несанкционированное копирование носителей информации;

Неосторожные действия, приводящие к разглашению конфиденциальной информации, или делающие ее общедоступной;

Игнорирование организационных ограничений (установленных правил) при определении ранга системы.

Основой для анализа риска реализации угроз и формулирования требований к разрабатываемой системе защиты ИС анализ негативных последствий реализации угроз и предполагает их обязательную идентификацию, а именно:

Перечень возможных угроз информационной безопасности,

Оценки вероятностей их реализации,

Модель нарушителя.

Кроме выявления возможных угроз должен быть проведен анализ этих угроз на основе их классификации по ряду признаков .

Каждый из признаков классификации отражает одно из обобщенных требований к системе защиты. При этом угрозы, соответствующие каждому признаку классификации, позволяют детализировать отражаемое этим признаком требование.

Необходимость классификации угроз информационной безопасности ИС обусловлена тем, что:

Архитектура современных средств автоматизированной обработки информации,

Организационное, структурное и функциональное построение информационно-вычислительных систем и сетей,

Технологии и условия автоматизированной обработки информации такие, - что накапливаемая, хранимая и обрабатываемая информация подвержена случайным влияниям чрезвычайно большого числа факторов . В силу этого становится невозможным формализовать задачу описания полного множества угроз .

Как следствие, для защищаемой системы определяют не полный перечень угроз, а перечень классов угроз.

Конечные пользовательские устройства, как правило, довольно успешно защищаются антивирусными программами и программными межсетевыми экранами (брандмауэры, файрволы ). Компьютерные сети в комплексе защитить сложнее. Одним программным обеспечением здесь не обойтись. Решением вопроса обеспечения безопасности компьютерных сетей является установка межсетевых экранов в программно-аппаратном исполнении на границе сетей.В основные задачи межсетевых экранов входит защита компьютеров от вторжения злоумышленников из внешней сети и последствий такого вторжения – утечки/изменения информации. Устанавливая межсетевой экран с требуемой конфигурацией на границу с внешней сетью, можно быть уверенным в том, что Ваш компьютер будет "невидим" извне (если только политикой администрирования не предусмотрен доступ к нему). Современные межсетевые экраны работают по принципу "запрещено все, что не разрешено", то есть Вы сами решаете для какого протокола или программы разрешить доступ во внутреннюю сеть .

Помимо функций сетевой защиты, межсетевой экран обеспечивает возможность нормального функционирования сетевых приложений.

Безусловно, межсетевой экран – это не панацея от всех бед компьютерного мира. Всегда необходимо принимать во внимание " человеческий фактор ", так как именно человек неосознанно (а порой и целенаправленно) может нанести вред информационной системе, выполнив действия, нарушающие политику безопасности. Это может быть утечка информации через подключение внешних носителей, установление дополнительного незащищенного Интернет -подключения, умышленное изменение информации санкционированным пользователем и т.п.

В данной книге предлагаются к рассмотрению условия и предпосылки возникновения угроз при хранении информации и передаче ее по сетям и системам связи, методы предупреждения угроз, защиты и обеспечения безопасности информации в целом, а также технологии и методы, позволяющие обеспечивать работу и безопасность сетей, на примере межсетевых экранов и Интернет -маршрутизаторов D-Link.

Обозначения, используемые в курсе

В курсе используются следующие пиктограммы для обозначения сетевых устройств и соединений:

Термины и определения в области информационной безопасности

Прежде всего, необходимо определиться с основными понятиями и терминами, относящимися к информационной безопасности.

В широком смысле информационная система есть совокупность технического, программного и организационного обеспечения, а также персонала, предназначенная для того, чтобы своевременно обеспечивать пользователей системы нужной информацией.

Информационная безопасность – защита конфиденциальности, целостности и доступности информации.

- Конфиденциальность : доступ к информационным ресурсам только авторизованным пользователям.

- Целостность : неизменность информации в процессе ее передачи или хранения.

- Доступность : свойство информационных ресурсов, определяющее возможность получения и использования информационных данных авторизованными пользователями в каждый момент времени.

Безопасность информации – состояние защищенности хранимой информации от негативных воздействий.

Сетевая безопасность – это набор требований, предъявляемых к инфраструктуре компьютерной сети предприятия и политикам работы в ней, при выполнении которых обеспечивается защита сетевых ресурсов от несанкционированного доступа.

Под сетевой безопасностью принято понимать защиту информационной инфраструктуры объекта (при помощи аутентификации, авторизации, межсетевых экранов, систем обнаружения вторжений IDS/IPS и других методов) от вторжений злоумышленников извне, а также защиту от случайных ошибок (с применением технологий DLP ) или намеренных действий персонала, имеющего доступ к информации внутри самого предприятия. DLP ( Data Leak Prevention ) – это современные технологии защиты конфиденциальной информации от возможных утечек из информационной системы с применением программных или программно-аппаратных средств. Каналы утечки могут быть сетевые (например, электронная почта ) либо локальные (с использованием внешних накопителей).

Аутентификация ( Authentication ) – процедура проверки идентификационных данных пользователя (чаще всего, логина и пароля) при доступе к информационной системе.

Авторизация ( Authorization ) – предоставление определенному пользователю прав на выполнение некоторых действий. Авторизация происходит после аутентификации и использует идентификатор пользователя для определения того к каким ресурсам он имеет доступ . В информационных технологиях с помощью авторизации устанавливаются и реализуются права доступа к ресурсам и системам обработки данных.

Аутентичность в передаче и обработке данных – целостность информации, подлинность того, что данные были созданы законными участниками информационного процесса, и невозможность отказа от авторства.

Защита информации представляет собой деятельность , направленную на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных (случайных) воздействий на защищаемую информацию.

Возможные объекты воздействия в информационных системах:

- аппаратное обеспечение;

- программное обеспечение;

- коммуникации (обеспечение передачи и обработки данных через каналы связи и коммутационное оборудование);

- персонал.

Объектами воздействия с целью нарушения конфиденциальности, целостности или доступности информации могут быть не только элементы информационной системы, но и поддерживающей ее инфраструктуры, которая включает в себя сети инженерных коммуникаций (системы электро-, теплоснабжения, кондиционирования и др.). Кроме того, следует обращать внимание на территориальное размещение технических средств, которое следует размещать на охраняемой территории. Беспроводное оборудование рекомендуется устанавливать так, чтобы зона действия беспроводной сети не выходила за пределы контролируемой зоны.

Учитывая широкий спектр воздействия угроз, к защите информации необходим комплексный подход .

Контролируемая зона – это охраняемое пространство (территория, здание, офис и т.п.), в пределах которого располагается коммуникационное оборудование и все точки соединения локальных периферийных устройств информационной сети предприятия.

Правила разграничения доступа – совокупность правил, регламентирующих права доступа пользователей к ресурсам информационной системы.

Санкционированный доступ к информации не нарушает правил разграничения доступа.

Несанкционированный доступ (несанкционированные действия) – доступ к информации или действия с информацией, осуществляемые с нарушением установленных прав и/или правил разграничения доступа к информации.

Общая классификация угроз информационной безопасности

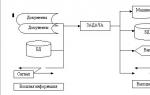

Угрозы безопасности информационных систем классифицируются по нескольким признакам (рис. 1.1).

Угрозы нарушения конфиденциальности направлены на получение (хищение) конфиденциальной информации. При реализации этих угроз информация становится известной лицам, которые не должны иметь к ней доступ . Несанкционированный доступ к информации, хранящейся в информационной системе или передаваемой по каналам (сетям) передачи данных, копирование этой информации является нарушением конфиденциальности информации.

Угрозы нарушения целостности информации , хранящейся в информационной системе или передаваемой посредством сети передачи данных , направлены на изменение или искажение данных, приводящее к нарушению качества или полному уничтожению информации. Целостность информации может быть нарушена намеренно злоумышленником, а также в результате объективных воздействий со стороны среды, окружающей систему (помехи). Эта угроза особенно актуальна для систем передачи информации – компьютерных сетей и систем телекоммуникаций. Умышленные нарушения целостности информации не следует путать с ее санкционированным изменением, которое выполняется авторизованными пользователями с обоснованной целью.

Угрозы нарушения доступности системы (отказ в обслуживании) направлены на создание таких ситуаций, когда определённые действия либо снижают работоспособность информационной системы, либо блокируют доступ к некоторым её ресурсам.

Причины случайных воздействий :

- аварийные ситуации из-за стихийных бедствий и отключения электроэнергии;

- ошибки в программном обеспечении;

- ошибки в работе обслуживающего персонала и пользователей;

- помехи в линии связи из-за воздействия внешней среды, а также вследствие плотного трафика в системе (характерно для беспроводных решений).

Преднамеренные воздействия связаны с целенаправленными действиями злоумышленника, в качестве которого может выступить любое заинтересованное лицо (конкурент, посетитель, персонал и т.д.). Действия злоумышленника могут быть обусловлены разными мотивами: недовольством сотрудника своей карьерой, материальным интересом, любопытством, конкуренцией, стремлением самоутвердиться любой ценой и т.п.

Внутренние угрозы инициируются персоналом объекта, на котором установлена система, содержащая конфиденциальную информацию. Причинами возникновения таких угроз может послужить нездоровый климат в коллективе или неудовлетворенность от выполняемой работы некоторых сотрудников, которые могут предпринять действия по выдаче информации лицам, заинтересованным в её получении.

Также имеет место так называемый " человеческий фактор ", когда человек не умышленно, по ошибке, совершает действия, приводящие к разглашению конфиденциальной информации или к нарушению доступности информационной системы. Большую долю конфиденциальной информации злоумышленник (конкурент) может получить при несоблюдении работниками-пользователями компьютерных сетей элементарных правил защиты информации. Это может проявиться, например, в примитивности паролей или в том, что сложный пароль пользователь хранит на бумажном носителе на видном месте или же записывает в текстовый файл на жестком диске и пр. Утечка конфиденциальной информации может происходить при использовании незащищенных каналов связи, например, по телефонному соединению.

Под внешними угрозами безопасности понимаются угрозы, созданные сторонними лицами и исходящие из внешней среды, такие как:

- атаки из внешней сети (например, Интернет), направленные на искажение, уничтожение, хищение информации или приводящие к отказу в обслуживании информационных систем предприятия;

- распространение вредоносного программного обеспечения;

- нежелательные рассылки (спам);

- воздействие на информацию, осуществляемое путем применения источника электромагнитного поля для наведения в информационных системах электромагнитной энергии с уровнем, вызывающим нарушение нормального функционирования (сбой в работе) технических и программных средств этих систем;

- перехват информации с использованием радиоприемных устройств;

- воздействие на информацию, осуществляемое путем несанкционированного использования сетей инженерных коммуникаций;

- воздействие на персонал предприятия с целью получения конфиденциальной информации.

В современном мире, когда стало возможным применять сервисы и службы с использованием информационной коммуникационной среды (электронные платежи, Интернет -магазины, электронные очереди и т.п.), многократно увеличивается риск именно внешних угроз.

Как правило, несанкционированный доступ , перехват, хищение информации, передаваемой по каналам связи, проводится средствами технической разведки, такими как радиоприемные устройства, средства съема акустической информации, системы перехвата сигналов с компьютерных сетей и контроля телекоммуникаций, средства съема информации с кабелей связи и другие.

Быстро развивающиеся компьютерные информационные технологии вносят заметные изменения в нашу жизнь. Информация стала товаром, который можно приобрести, продать, обменять. При этом стоимость информации часто в сотни раз превосходит стоимость компьютерной системы, в которой она хранится.

От степени безопасности информационных технологий в настоящее время зависит благополучие, а порой и жизнь многих людей. Такова плата за усложнение и повсеместное распространение автоматизированных систем обработки информации.

Под информационной безопасностью понимается защищенность информационной системы от случайного или преднамеренного вмешательства, наносящего ущерб владельцам или пользователям информации.

На практике важнейшими являются три аспекта информационной безопасности:

- доступность (возможность за разумное время получить требуемую информационную услугу);

- целостность (актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения);

- конфиденциальность (защита от несанкционированного прочтения).

Нарушения доступности, целостности и конфиденциальности информации могут быть вызваны различными опасными воздействиями на информационные компьютерные системы.

Основные угрозы информационной безопасности

Современная информационная система представляет собой сложную систему, состоящую из большого числа компонентов различной степени автономности, которые связаны между собой и обмениваются данными. Практически каждый компонент может подвергнуться внешнему воздействию или выйти из строя. Компоненты автоматизированной информационной системы можно разбить на следующие группы:

- аппаратные средства - компьютеры и их составные части (процессоры, мониторы, терминалы, периферийные устройства - дисководы, принтеры, контроллеры, кабели, линии связи и т.д.);

- программное обеспечение - приобретенные программы, исходные, объектные, загрузочные модули; операционные системы и системные программы (компиляторы, компоновщики и др.), утилиты, диагностические программы и т.д.;

- данные - хранимые временно и постоянно, на магнитных носителях, печатные, архивы, системные журналы и т.д.;

- персонал - обслуживающий персонал и пользователи.

Опасные воздействия на компьютерную информационную систему можно подразделить на случайные и преднамеренные. Анализ опыта проектирования, изготовления и эксплуатации информационных систем показывает, что информация подвергается различным случайным воздействиям на всех этапах цикла жизни системы. Причинами случайных воздействий при эксплуатации могут быть:

- аварийные ситуации из-за стихийных бедствий и отключений электропитания;

- отказы и сбои аппаратуры;

- ошибки в программном обеспечении;

- ошибки в работе персонала;

- помехи в линиях связи из-за воздействий внешней среды.

Преднамеренные воздействия - это целенаправленные действия нарушителя. В качестве нарушителя могут выступать служащий, посетитель, конкурент, наемник. Действия нарушителя могут быть обусловлены разными мотивами:

- недовольством служащего своей карьерой;

- взяткой;

- любопытством;

- конкурентной борьбой;

- стремлением самоутвердиться любой ценой.

Можно составить гипотетическую модель потенциального нарушителя:

- квалификация нарушителя на уровне разработчика данной системы;

- нарушителем может быть как постороннее лицо, так и законный пользователь системы;

- нарушителю известна информация о принципах работы системы;

- нарушитель выбирает наиболее слабое звено в защите.

Наиболее распространенным и многообразным видом компьютерных нарушений является несанкционированный доступ (НСД). НСД использует любую ошибку в системе защиты и возможен при нерациональном выборе средств защиты, их некорректной установке и настройке.

Проведем классификацию каналов НСД, по которым можно осуществить хищение, изменение или уничтожение информации:

- Через человека:

- хищение носителей информации;

- чтение информации с экрана или клавиатуры;

- чтение информации из распечатки.

- Через программу:

- перехват паролей;

- дешифровка зашифрованной информации;

- копирование информации с носителя.

- Через аппаратуру:

- подключение специально разработанных аппаратных средств, обеспечивающих доступ к информации;

- перехват побочных электромагнитных излучений от аппаратуры, линий связи, сетей электропитания и т.д.

Особо следует остановиться на угрозах, которым могут подвергаться компьютерные сети. Основная особенность любой компьютерной сети состоит в том, что ее компоненты распределены в пространстве. Связь между узлами сети осуществляется физически с помощью сетевых линий и программно с помощью механизма сообщений. При этом управляющие сообщения и данные, пересылаемые между узлами сети, передаются в виде пакетов обмена. Компьютерные сети характерны тем, что против них предпринимают так называемые удаленные атаки . Нарушитель может находиться за тысячи километров от атакуемого объекта, при этом нападению может подвергаться не только конкретный компьютер, но и информация, передающаяся по сетевым каналам связи.

Обеспечение информационной безопасности

Формирование режима информационной безопасности - проблема комплексная. Меры по ее решению можно подразделить на пять уровней:

- законодательный (законы, нормативные акты, стандарты и т.п.);

- морально-этический (всевозможные нормы поведения, несоблюдение которых ведет к падению престижа конкретного человека или целой организации);

- административный (действия общего характера, предпринимаемые руководством организации);

- физический (механические, электро- и электронно-механические препятствия на возможных путях проникновения потенциальных нарушителей);

- аппаратно-программный (электронные устройства и специальные программы защиты информации).

Единая совокупность всех этих мер, направленных на противодействие угрозам безопасности с целью сведения к минимуму возможности ущерба, образуют систему защиты .

Надежная система защиты должна соответствовать следующим принципам:

- Стоимость средств защиты должна быть меньше, чем размеры возможного ущерба.

- Каждый пользователь должен иметь минимальный набор привилегий, необходимый для работы.

- Защита тем более эффективна, чем проще пользователю с ней работать.

- Возможность отключения в экстренных случаях.

- Специалисты, имеющие отношение к системе защиты должны полностью представлять себе принципы ее функционирования и в случае возникновения затруднительных ситуаций адекватно на них реагировать.

- Под защитой должна находиться вся система обработки информации.

- Разработчики системы защиты, не должны быть в числе тех, кого эта система будет контролировать.

- Система защиты должна предоставлять доказательства корректности своей работы.

- Лица, занимающиеся обеспечением информационной безопасности, должны нести личную ответственность.

- Объекты защиты целесообразно разделять на группы так, чтобы нарушение защиты в одной из групп не влияло на безопасность других.

- Надежная система защиты должна быть полностью протестирована и согласована.

- Защита становится более эффективной и гибкой, если она допускает изменение своих параметров со стороны администратора.

- Система защиты должна разрабатываться, исходя из предположения, что пользователи будут совершать серьезные ошибки и, вообще, имеют наихудшие намерения.

- Наиболее важные и критические решения должны приниматься человеком.

- Существование механизмов защиты должно быть по возможности скрыто от пользователей, работа которых находится под контролем.

Аппаратно-программные средства защиты информации

Несмотря на то, что современные ОС для персональных компьютеров, такие, как Windows 2000, Windows XP и Windows NT, имеют собственные подсистемы защиты, актуальность создания дополнительных средств защиты сохраняется. Дело в том, что большинство систем не способны защитить данные, находящиеся за их пределами, например при сетевом информационном обмене.

Аппаратно-программные средства защиты информации можно разбить на пять групп:

- Системы идентификации (распознавания) и аутентификации (проверки подлинности) пользователей.

- Системы шифрования дисковых данных.

- Системы шифрования данных, передаваемых по сетям.

- Системы аутентификации электронных данных.

- Средства управления криптографическими ключами.

1. Системы идентификации и аутентификации пользователей

Применяются для ограничения доступа случайных и незаконных пользователей к ресурсам компьютерной системы. Общий алгоритм работы таких систем заключается в том, чтобы получить от пользователя информацию, удостоверяющую его личность, проверить ее подлинность и затем предоставить (или не предоставить) этому пользователю возможность работы с системой.

При построении этих систем возникает проблема выбора информации, на основе которой осуществляются процедуры идентификации и аутентификации пользователя. Можно выделить следующие типы:

- секретная информация, которой обладает пользователь (пароль, секретный ключ, персональный идентификатор и т.п.); пользователь должен запомнить эту информацию или же для нее могут быть применены специальные средства хранения;

- физиологические параметры человека (отпечатки пальцев, рисунок радужной оболочки глаза и т.п.) или особенности поведения (особенности работы на клавиатуре и т.п.).

Системы, основанные на первом типе информации, считаются традиционными . Системы, использующие второй тип информации, называют биометрическими . Следует отметить наметившуюся тенденцию опережающего развития биометрических систем идентификации.

2. Системы шифрования дисковых данных

Чтобы сделать информацию бесполезной для противника, используется совокупность методов преобразования данных, называемая криптографией [от греч. kryptos - скрытый и grapho - пишу].

Системы шифрования могут осуществлять криптографические преобразования данных на уровне файлов или на уровне дисков. К программам первого типа можно отнести архиваторы типа ARJ и RAR, которые позволяют использовать криптографические методы для защиты архивных файлов. Примером систем второго типа может служить программа шифрования Diskreet, входящая в состав популярного программного пакета Norton Utilities, Best Crypt.

Другим классификационным признаком систем шифрования дисковых данных является способ их функционирования. По способу функционирования системы шифрования дисковых данных делят на два класса:

- системы "прозрачного" шифрования;

- системы, специально вызываемые для осуществления шифрования.

В системах прозрачного шифрования (шифрования "на лету") криптографические преобразования осуществляются в режиме реального времени, незаметно для пользователя. Например, пользователь записывает подготовленный в текстовом редакторе документ на защищаемый диск, а система защиты в процессе записи выполняет его шифрование.

Системы второго класса обычно представляют собой утилиты, которые необходимо специально вызывать для выполнения шифрования. К ним относятся, например, архиваторы со встроенными средствами парольной защиты.

Большинство систем, предлагающих установить пароль на документ, не шифрует информацию, а только обеспечивает запрос пароля при доступе к документу. К таким системам относится MS Office, 1C и многие другие.

3. Системы шифрования данных, передаваемых по сетям

Различают два основных способа шифрования: канальное шифрование и оконечное (абонентское) шифрование.

В случае канального шифрования защищается вся информация, передаваемая по каналу связи, включая служебную. Этот способ шифрования обладает следующим достоинством - встраивание процедур шифрования на канальный уровень позволяет использовать аппаратные средства, что способствует повышению производительности системы. Однако у данного подхода имеются и существенные недостатки:

- шифрование служебных данных осложняет механизм маршрутизации сетевых пакетов и требует расшифрования данных в устройствах промежуточной коммуникации (шлюзах, ретрансляторах и т.п.);

- шифрование служебной информации может привести к появлению статистических закономерностей в шифрованных данных, что влияет на надежность защиты и накладывает ограничения на использование криптографических алгоритмов.

Оконечное (абонентское) шифрование позволяет обеспечить конфиденциальность данных, передаваемых между двумя абонентами. В этом случае защищается только содержание сообщений, вся служебная информация остается открытой. Недостатком является возможность анализировать информацию о структуре обмена сообщениями, например об отправителе и получателе, о времени и условиях передачи данных, а также об объеме передаваемых данных.

4. Системы аутентификации электронных данных

При обмене данными по сетям возникает проблема аутентификации автора документа и самого документа, т.е. установление подлинности автора и проверка отсутствия изменений в полученном документе. Для аутентификации данных применяют код аутентификации сообщения (имитовставку) или электронную подпись.

Имитовставка вырабатывается из открытых данных посредством специального преобразования шифрования с использованием секретного ключа и передается по каналу связи в конце зашифрованных данных. Имитовставка проверяется получателем, владеющим секретным ключом, путем повторения процедуры, выполненной ранее отправителем, над полученными открытыми данными.

Электронная цифровая подпись представляет собой относительно небольшое количество дополнительной аутентифицирующей информации, передаваемой вместе с подписываемым текстом. Отправитель формирует цифровую подпись, используя секретный ключ отправителя. Получатель проверяет подпись, используя открытый ключ отправителя.

Таким образом, для реализации имитовставки используются принципы симметричного шифрования, а для реализации электронной подписи - асимметричного. Подробнее эти две системы шифрования будем изучать позже.

5. Средства управления криптографическими ключами

Безопасность любой криптосистемы определяется используемыми криптографическими ключами. В случае ненадежного управления ключами злоумышленник может завладеть ключевой информацией и получить полный доступ ко всей информации в системе или сети.

Различают следующие виды функций управления ключами: генерация, хранение, и распределение ключей.

Способы генерации ключей для симметричных и асимметричных криптосистем различны. Для генерации ключей симметричных криптосистем используются аппаратные и программные средства генерации случайных чисел. Генерация ключей для асимметричных криптосистем более сложна, так как ключи должны обладать определенными математическими свойствами. Подробнее на этом вопросе остановимся при изучении симметричных и асимметричных криптосистем.

Функция хранения предполагает организацию безопасного хранения, учета и удаления ключевой информации. Для обеспечения безопасного хранения ключей применяют их шифрование с помощью других ключей. Такой подход приводит к концепции иерархии ключей. В иерархию ключей обычно входит главный ключ (т.е. мастер-ключ), ключ шифрования ключей и ключ шифрования данных. Следует отметить, что генерация и хранение мастер-ключа является критическим вопросом криптозащиты.

Распределение - самый ответственный процесс в управлении ключами. Этот процесс должен гарантировать скрытность распределяемых ключей, а также быть оперативным и точным. Между пользователями сети ключи распределяют двумя способами:

- с помощью прямого обмена сеансовыми ключами;

- используя один или несколько центров распределения ключей.

Перечень документов

- О ГОСУДАРСТВЕННОЙ ТАЙНЕ. Закон Российской Федерации от 21 июля 1993 года № 5485-1 (в ред. Федерального закона от 6 октября 1997 года № 131-ФЗ).

- ОБ ИНФОРМАЦИИ, ИНФОРМАТИЗАЦИИ И ЗАЩИТЕ ИНФОРМАЦИИ. Федеральный закон Российской Федерации от 20 февраля 1995 года № 24-ФЗ. Принят Государственной Думой 25 января 1995 года.

- О ПРАВОВОЙ ОХРАНЕ ПРОГРАММ ДЛЯ ЭЛЕКТРОННЫХ ВЫЧИСЛИТЕЛЬНЫХ МАШИН И БАЗ ДАННЫХ. Закон Российской Федерации от 23 фентября 1992 года № 3524-1.

- ОБ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ. Федеральный закон Российской Федерации от 10 января 2002 года № 1-ФЗ.

- ОБ АВТОРСКОМ ПРАВЕ И СМЕЖНЫХ ПРАВАХ. Закон Российской Федерации от 9 июля 1993 года № 5351-1.

- О ФЕДЕРАЛЬНЫХ ОРГАНАХ ПРАВИТЕЛЬСТВЕННОЙ СВЯЗИ И ИНФОРМАЦИИ. Закон Российской Федерации (в ред. Указа Президента РФ от 24.12.1993 № 2288; Федерального закона от 07.11.2000 № 135-ФЗ.

- Положение об аккредитации испытательных лабораторий и органов по сертификации средств защиты информации по требованиям безопасности информации / Государственная техническая комиссия при Президенте Российской Федерации.

- Инструкция о порядке маркирования сертификатов соответствия, их копий и сертификационных средств защиты информации / Государственная техническая комиссия при Президенте Российской Федерации.

- Положение по аттестации объектов информатизации по требованиям безопасности информации / Государственная техническая комиссия при Президенте Российской Федерации.

- Положение о сертификации средств защиты информации по требованиям безопасности информации: с дополнениями в соответствии с Постановлением Правительства Российской Федерации от 26 июня 1995 года № 608 "О сертификации средств защиты информации" / Государственная техническая комиссия при Президенте Российской Федерации.

- Положение о государственном лицензировании деятельности в области защиты информации / Государственная техническая комиссия при Президенте Российской Федерации.

- Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации: Руководящий документ / Государственная техническая комиссия при Президенте Российской Федерации.

- Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации: Руководящий документ / Государственная техническая комиссия при Президенте Российской Федерации.

- Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации: Руководящий документ / Государственная техническая комиссия при Президенте Российской Федерации.

- Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации: Руководящий документ / Государственная техническая комиссия при Президенте Российской Федерации.

- Защита информации. Специальные защитные знаки. Классификация и общие требования: Руководящий документ / Государственная техническая комиссия при Президенте Российской Федерации.

- Защита от несанкционированного доступа к информации. Термины и определения: Руководящий документ / Государственная техническая комиссия при Президенте Российской Федерации.

Угрозы информационной (компьютерной) безопасности – это различные действия, которые могут привести к нарушениям информационной безопасности. Другими словами, это потенциально возможные события/процессы или действия, которые могут нанести ущерб информационным и компьютерным системам.

Угрозы ИБ можно разделить на два типа: естественные и искусственные. К естественным относятся природные явления, которые не зависят от человека, например, ураганы, наводнения, пожары и т.д. Искусственные угрозы зависят непосредственно от человека и могут быть преднамеренные и непреднамеренные. Непреднамеренные угрозы возникают из-за неосторожности, невнимательности и незнания. Примером таких угроз может быть установка программ, которые не входят в число необходимых для работы, в дальнейшем нарушающих работу системы, что и приводит к потере информации. Преднамеренные угрозы, в отличие от предыдущих, создаются специально. К ним можно отнести атаки злоумышленников как извне, так и изнутри компании. Результат этого вида угроз – огромные потери компанией денежных средств и интеллектуальной собственности.

Классификация угроз информационной безопасности

В зависимости от различных способов классификации все возможные угрозы информационной безопасности можно разделить на следующие основные подгруппы:

Нежелательный контент включает в себя не только вредоносные программы, потенциально опасные программы и спам, которые непосредственно созданы для того, чтобы уничтожить или украсть информацию, но и сайты, которые запрещены законодательством, или нежелательные сайты, что содержат информацию, не соответствующую возрасту потребителя.

Источник: международное исследование EY в области информационной безопасности «Путь к киберустойчивости: прогноз, сопротивление, ответная реакция», 2016 год

Несанкционированный доступ – просмотр информации сотрудником, который не имеет разрешения пользоваться данной информацией, путем нарушения должностных полномочий. Несанкционированный доступ приводит к утечке информации. В зависимости от того, какая информация и где она хранится, утечки могут организовываться разными способами, а именно через атаки на сайты, взлом программ, перехват данных по сети, использование несанкционированных программ.

Утечка информации в зависимости от того, чем она была вызвана, может разделяться на умышленную и случайную. Случайные утечки происходят из-за ошибок оборудования, программного обеспечения и человека. А умышленные, в отличие от случайных, организовываются преднамеренно, с целью получить доступ к данным, нанести ущерб.

Потерю данных можно считать одной из основных угроз информационной безопасности. Нарушение целостности информации может быть вызвано неисправностью оборудования или умышленными действия пользователей, будь то они сотрудниками или злоумышленниками.

Не менее опасной угрозой является фрод (мошенничество с использованием информационных технологий). К мошенничеству можно отнести не только манипуляции с кредитными картами (кардинг) и взлом онлайн-банка, но и внутренний фрод. Целью этих экономических преступлений является обход законодательства, политики, нормативных актов компании, присвоение имущества.

Ежегодно по всему миру возрастает террористическая угроза постепенно перемещаясь в виртуальное пространство. На сегодняшний день никого не удивляет возможность атак на АСУ ТП различных предприятий. Но подобные атаки не проводятся без предварительной разведки, для чего и нужен кибершпионаж, который поможет собрать необходимые данные. Существует также такое понятие, как информационная война, которая отличается от обычной войны только тем, что в качестве оружия выступает тщательно подготовленная информация.

Источник угроз информационной безопасности

Нарушение информационной безопасности может быть вызвано как спланированными действиями злоумышленника, так и неопытностью сотрудника. Пользователь должен иметь хоть какое-то понятие об ИБ, вредоносном программном обеспечении, чтобы своими действиями не нанести ущерб компании и самому себе.

Чтобы пробиться через защиту и получить доступ к нужной информации злоумышленники используют слабые места и ошибки в работе программного обеспечения, веб-приложений, ошибки в конфигурациях файрволов, прав доступа, прибегают к прослушиванию каналов связи и использованию клавиатурных шпионов.

Потеря информации может быть обусловлена не только внешними атаками злоумышленников и неаккуратностью сотрудников, но и работниками компании, которые заинтересованы в получении прибыли в обмен на ценные данные организации, в которой работают или работали.

Источниками угроз выступают киберпреступные группы и государственные спецслужбы (киберподразделения), которые используют весь арсенал доступных киберсредств:

- нежелательный контент;

- несанкционированный доступ;

- утечки информации;

- потеря данных;

- мошенничество;

- кибервойны и кибертерроризм;

То, чем будет производиться атака, зависит от типа информации, ее расположения, способов доступа к ней и уровня защиты. Если атака будет рассчитана на неопытность жертвы, то возможно использование спам рассылок.

Оценивать угрозы информационной безопасности необходимо комплексно, при этом методы оценки будут различаться в каждом конкретном случае. Например, чтобы исключить потерю данных из-за неисправности оборудования, нужно использовать качественные комплектующие, проводить регулярное техническое обслуживание, устанавливать стабилизаторы напряжения. Дальше следует устанавливать и регулярно обновлять программное обеспечение. Отдельное внимание нужно уделить защитному ПО, базы которого должны обновляться ежедневно:

- защита от нежелательного контента (антивирус, антиспам, веб-фильтры, анти-шпионы)

- фаерволы и системы обнаружения вторжений IPS

- защита веб-приложений

- анти-ддос

- анализ исходного кода

- антифрод

- защита от таргетированных атак

- системы обнаружения аномального поведения пользователей (UEBA)

- защита АСУ ТП

- защита от утечек данных

- шифрование

- защита мобильных устройств

- резервное копирование

- системы отказоустойчивости

Обучение сотрудников компании основным понятиям информационной безопасности и принципам работы различных вредоносных программ поможет избежать случайных утечек данных, исключить случайную установку потенциально опасных программ на компьютер. Также в качестве меры предосторожности от потери информации следует делать резервные копии. Для того чтобы следить за деятельностью сотрудников на рабочих местах и иметь возможность обнаружить злоумышленника, следует использовать DLP-системы.

Организовать информационную безопасность помогут специализированные программы, разработанные на основе современных технологий. Примером таких технологий предотвращения утечек конфиденциальных данных являются DLP-системы. А в борьбе с мошенничеством следует использовать анти-фрод системы, которые предоставляют возможность мониторить, обнаруживать и управлять уровнем фрода.